Пока все заняты последними громкими реальными боевыми событиями – долгожданным взятием Бахмута и украинским рейдом в Белгородскую область, кибервойна как-то отошла на задний план. Между тем она и не прекращалась. Более того, украинские киберчасти уже устремляются в прорыв. С 11 мая они атакуют граждан России под видом рассылки повесток на военные сборы, похищая данные для доступа к крупным русским компаниям и банкам. Насколько велика угроза, есть ли защита и как не попасть в киберплен ВСУ?

Вам повестка. Но от ВСУ

10 мая президент России Владимир Путин подписал указ о военных сборах в 2023 году. Это не какое-то неожиданное решение, это плановое мероприятие, которое проходит ежегодно. Тем не менее, многими новость о подписании указа была воспринята едва ли не как объявление новой частичной мобилизации. Дошло до того, что депутатам пришлось разъяснить: призванные на военные сборы граждане, находящееся в запасе, не попадут в зону СВО, а по окончании мероприятий поедут обратно к своим семьям.

Но на возникшем ажиотаже решили сыграть хакеры, которые связаны с Украиной и западными странами. Пользуясь тем, что население плохо представляет себе, что такое сборы, что к призыву на них подлежат лишь находящиеся в запасе, что электронная повестка в любом случае дублируется бумажной по почте и передаётся через работодателя, хакеры начали массовую рассылку таких "электронных повесток".

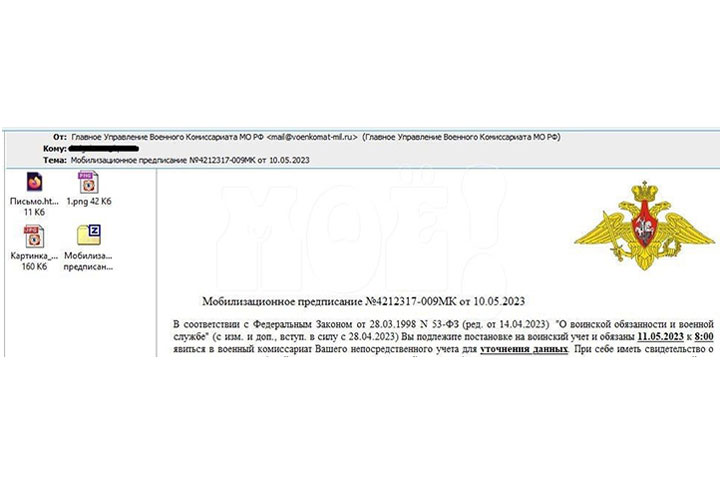

Уже 11 мая появились сообщения, что на адреса электронной почты граждан практически во всех регионах России стали приходить письма с адреса

О случаях получения таких повесток уже сообщали жители Воронежа и Екатеринбурга. В Воронеже, например, подобное письмо пришло 40-летней матери двоих детей, да ещё на рабочий адрес электронной почты, который могли знать только коллеги и партнёры по деловой переписке.

ФОТО: СКРИНШОТ ПИСЬМА СО ВЛОЖЕНИЯМИ

Во вложении находится исполняемый exe-файл вируса, который специалисты русской компании по кибербезопасности F.A.С.С.T. (бывшая Group-IB) идентифицировали как троян удаленного доступа DarkWatchman RAT.

Расчёт сделан на то, что человек, обеспокоенный получением "повестки", импульсивно откроет вложение. Ведь адрес с доменом mil.ru намекает на принадлежность к Минобороны России и внушает доверие. Вот только Минобороны принадлежит именно mil.ru, а не voenkomat-mil.ru, которым владеют неизвестные лица. Рядовой пользователь, конечно, не обращает внимания на такие тонкости.

Между тем, есть все основания полагать, что за вредоносной рассылкой "повесток" стоят украинские спецслужбы.

Чем опасен вирус и кто его рассылает?

Интересно, что описания работы трояна DarkWatchman RAT почти нет в русском сегменте интернета. Зато оно есть в английском (тоже факт, говорящий о многом). Профильный портал Hive Pro сообщает, что вирус позволяет "получать удалённый контроль над скомпрометированными системами и извлекать конфиденциальные данные, такие как нажатия клавиш, данные из буфера обмена и системную информацию", а, кроме этого, также "сохраняет данные в реестре, чтобы свести к минимуму риск обнаружения".

Самый важный вывод, который сделал портал, – вирус этот был разработан специально для России. Он начал ограниченно применяться ещё в 2021 году, когда жителям страны точно так же приходили рассылки, но якобы от Службы судебных приставов. Целями почти всегда были сотрудники крупных телекоммуникационных компаний, банков, корпораций.

Вирус рассылается хакерской группировкой Hive0117 (от англ. "hive" – улей). О деятельности этой группы уже подробно пишет англоязычный профильный портал Securityintelligence.com. И хотя он называет эту деятельность "финансово мотивированной", мы обратим внимание на дату её создания – февраль 2022 года. То есть месяц начала СВО. Да и тот факт, что целью группировки является исключительно Россия, говорит о многом. Как и то, что хакеры эти – русскоговорящие.

Продолжая исследовать текущую киберактивность в Восточной Европе, IBM Security X-Force (компания в сфере кибербезопасности. – ред.) выявила фишинговую кампанию, осуществляемую по электронной почте и проводимую Hive0117 – вероятно, финансово мотивированной группой киберпреступников, действующих с февраля 2022 года,

– говорится в материале портала.

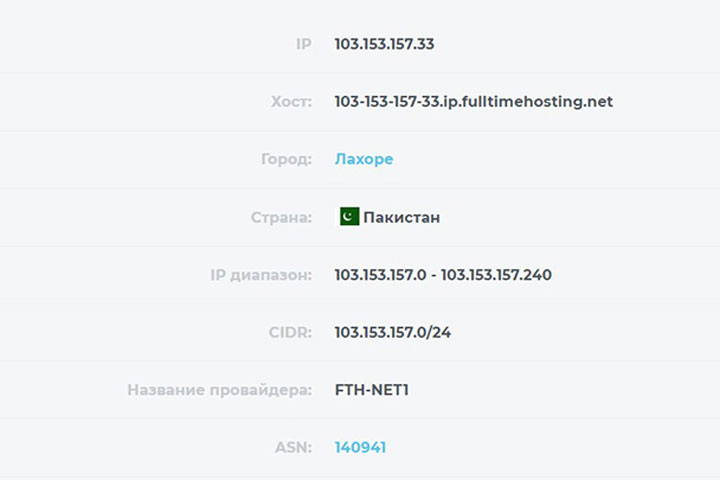

По данным пользователей из Воронежа, один из адресов, с которого идёт рассылка, приписан к Лондону. Ещё один адрес 103.153.157.33, который портал Securityintelligence.com приписывает группировке Hive0117, отсылает к Пакистану.

РЕЗУЛЬТАТ ПРОВЕРКИ ОДНОГО ИЗ IP-АДРЕСОВ ГРУППИРОВКИ НА ПОРТАЛЕ 2IP.RU

В итоге получается, что вирус считывает, например, пароли пользователя благодаря записи нажатия клавиш, крадёт адресные книги, системные файлы, раскрывая тем самым доступ непосредственно к инфраструктуре компаний. О последствиях можно только гадать. Как минимум хакеры с доступом могут заблокировать некоторые процессы или же полностью остановить работу компании, ведомства или предприятия.

Вероятно, с помощью схожего трояна в апреле украинские хакеры смогли заблокировать работу таможни России больше, чем на сутки, остановив весь импорт и экспорт. Обратим внимание, что эта атака стала вообще первым успешным нападением на критическую инфраструктуру России. Тогда мы писали, что подобное просто недопустимо, и что такая атака в принципе стала возможной из-за использования ФТС зарубежного программного обеспечения.

Кстати, за той хакерской атакой стояла группировка Twelve, которая прямо заявила, что нанесла киберудар по ФТС, так как выступает "против войны" и "вторжения России в мирную страну", а также осуждает "русские кибератаки по всему миру".

Тероборона в киберпространстве

Если мы понимаем, что столкнулись с киберугрозой, которая наносит удар по нашим гражданам, то возникает вопрос: а как мы можем от неё защититься? Во-первых, есть простой свод правил, которые помогут обезопасить себя, свою компанию/предприятие и, как следствие, государство. А во-вторых, на самом деле централизованной защиты на уровне государства от таких атак у нас, к сожалению, нет. Но начнём по порядку.

Действительно, ещё в середине апреля президент Владимир Путин подписал закон, предусматривающий создание реестра военнообязанных, отправку повесток в письменной форме с её дублированием в электронной. Закон также предусматривает ограничительные меры, если в течение 20 дней гражданин не явится в военкомат (например, запрет на управление транспортом, приостановка регистрации недвижимости и т.д.).

Но никакой рассылки по электронной почте быть не может – для этого есть Госуслуги. 10 мая председатель думского комитета по обороне Андрей Картаполов пояснил, что некоторые повестки могут прийти через Госуслуги, но большинство – в традиционной бумажной форме из-за того, что "система требует отладки". Так что, если вы видите письмо с повесткой в электронной почте – это кибератака на вас и никакие вложения открывать не стоит.

Далее следует обратить внимание на домен рассылки – он, как правило, поддельный. Затем, любая повестка должна быть именной, то есть содержать обращение к адресату по имени. В рассылках хакеров повестки обезличены, меняются только их номера. Наконец, можно самому позвонить в военкомат и уточнить, есть ли вы в списке получателей. И это практически все меры.

Но почему государство не может нас тут защитить?

Рано или поздно эта проблема решится - когда в стране начнёт контролироваться весь трафик, но пока это просто на уровне обсуждений. Проблема упирается в недостаток технических мощностей, специалистов. Всё как всегда. А следует наладить контроль не то, что входящего трафика, а даже внутри страны. Это то, что делает, например, АНБ США, которое записывает вообще всё подряд,

– рассказал Царьграду IT-эксперт, экс-сотрудник спецслужб Игорь Бедеров.

Мы обратили его внимание на британские и пакистанские IP-адреса атак, на что эксперт заметил, что адреса могут быть и русскими, так как никто хостерам, российским компаниям, не запрещает предоставлять свою инфраструктуру иностранцам, такой работы просто не ведётся.

Не ставить себе на компьютер или телефон ничего подозрительного. Жёсткая цензура того, что вам приходит. Проверять антивирусом любой файл, который вы получаете из не совсем доверенного источника. Да даже из доверенного тоже, потому что трояны типа RAT действуют так, что рассылают свои копии по всем контактам, которые есть на компьютере или в телефоне,

– заметил Бедеров.

Психологические методы хакеров с рассылкой повесток он назвал "старыми, как мир", так как они по привычке прицепились к резонансному поводу, чтобы повысить эффективность своих рассылок.

В зависимости от функционала, RAT может предоставлять полный доступ к смартфону или компьютеру для выполнения каких-либо функций. Это вызывает риски использования группы компьютеров в составе ботнета для распространения самого RAT или рассылки недостоверной информации, рассылки комментариев через соцсети и так далее. Например, что всё плохо и пора бежать. Это информационное кибероружие,

– подытожил Бедеров.

Что с того?

Таким образом, очевидны несколько моментов. Первый – у России пока нет какой-то специальной службы, которая бы эффективно устраняла такие угрозы. Противодействие тут, к сожалению, это "информационная тероборона" – граждане, которые сами должны постоять за себя.

Второй момент – очевидно, что украинские или контролируемые Западом хакеры переходят в активную фазу кибервойны. Они говорят на русском и могут составить доходчивое ложное письмо, они грамотно используют психологию, чтобы создавать рассылки на резонансные темы. И чем сильнее человек напуган или запутался в последних инициативах и законах, тем эффективнее может быть атака на него.

Третий момент – нам вообще бы не пришлось говорить об опасности атаки украинскими троянами, если бы мы уже сейчас находились в состоянии импортозамещённой цифровой инфраструктуры. Файлы с троянами и бэкдорами запускаются под Windows или Android, их закладывают в архивы ZIP, которые исполняются в иностранных операционных системах и софте. Ведь и ФТС "погорела" на том же. Сейчас атаки могут нас достать, потому что мы уязвимы, используем западное железо и софт, для которых и разрабатывается такое оружие.